WannaCry 勒索软件介绍

WannaCry(想哭)是 2017 年 5 月 爆发的一款 大规模勒索软件(Ransomware),它利用 Windows SMBv1 远程代码执行漏洞(CVE-2017-0144,EternalBlue),在全球范围内迅速传播,感染了超过 150 个国家、30 万台设备。

Wannacry是一种勒系软件加密禁虫,后通1加(视型)教话并要求以比特币加密货币支付赎金来攻击运行 Microsoft windows操作系统的计算机。

该蠕虫也被称为 Wannacrypt、Wana Decrypt0r 2.0、[11]Wanacrypt0r 2.0和Wanna Decryptor.

它被认为是一种网络蠕虫,因为它还包含一种自动传播自身的传输机制。

该传输代码会扫描易受攻击的系统,然后使用 EternalBlue 漏洞获取访问权限,并使用 DoublePulsar工具安装并执行其自身的副本

WannaCry0、1和2版本是使用 Microsoft Visual c++ 6.0 创建的。

测试暂时未发现可以解密 找到几款解密工具,但是都没成功 除了GitHub上面几款,可能这个样本是变种吧

https://github.com/heart4lor/brainbase/blob/master/WannaCry%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92%E8%AF%A6%E7%BB%86%E8%A7%A3%E8%AF%BB.md

这篇文章有分析,没看到成功

主要特点

✅ 利用“永恒之蓝”(EternalBlue)漏洞传播,无需用户交互

✅ 加密受害者电脑文件,勒索比特币(通常为 $300-$600)

✅ 蠕虫特性(Worm),能够在局域网中自我传播

✅ 受害者范围广泛,包括医院、政府、企业、个人用户

WannaCry 攻击流程

(1)利用 SMB 远程漏洞(EternalBlue)

- WannaCry 通过 SMB 端口(TCP 445) 扫描网络,利用 EternalBlue(CVE-2017-0144) 远程执行代码

- 双拼漏洞(EternalBlue + DoublePulsar 后门)可直接植入勒索软件

(2)加密用户文件

WannaCry 在受害计算机上运行后,会加密以下扩展名的文件:

.doc, .docx, .jpg, .jpeg, .png, .xls, .xlsx, .mp4, .mp3, .zip, .rar, .pdf, .txt, .ppt, .pptx, .java, .c, .cpp, .py, .php, .html, .xml, .dat, .config

- 加密后文件后缀更改为: “.WNCRY”

- 生成勒索说明文件: @[email protected],要求支付比特币

(3)显示勒索界面

- 受害者会看到如下界面,要求在 3 天内支付 300 美元比特币,否则加密密钥将被删除

- 如果 7 天内未支付,文件将永远无法恢复

(4)蠕虫式传播

- WannaCry 内置扫描模块,自动扫描内网和互联网上的易受攻击计算机,并通过 SMB 传播

- 一台设备感染后,可快速扩散到整个 局域网

WannaCry 核心技术

| 技术点 | 作用 |

|---|---|

| EternalBlue(CVE-2017-0144) | 远程漏洞利用(SMB 端口 445) |

| DoublePulsar | NSA 开发的后门工具,允许执行恶意代码 |

| AES + RSA 加密 | 采用 AES-128 加密文件,RSA-2048 保护密钥 |

| Tor 网络通信 | 通过 Tor 隐藏 C2(指挥控制服务器)地址 |

| 蠕虫传播 | 自动扫描并传播到易受攻击的设备 |

WannaCry 影响

✅ 感染范围:全球 150+ 国家,30 万+ 设备

✅ 主要受害者:

- 英国 NHS 医院系统(医疗系统瘫痪)

- 西班牙 Telefónica 电信公司

- 俄罗斯政府部门

- 中国高校、能源公司、铁路系统

- 德国铁路 Deutsche Bahn

⚠️比特币赎金支付:WannaCry 攻击者共收到了 约 52 BTC(约 14 万美元)

解决方案 & 防御措施

(1)修复漏洞

✅ 安装 Windows 官方补丁(MS17-010),修复 SMBv1 漏洞

✅ 关闭 TCP 445 端口,防止外部攻击

(2)禁用 SMBv1 协议

Set-SmbServerConfiguration -EnableSMB1Protocol $false

(3)数据备份

✅ 定期备份重要文件,防止勒索软件攻击

✅ 使用云存储或离线存储(如 U 盘、NAS)

(4)安全防护

✅ 使用 EDR/XDR 安全软件(如 Palo Alto Cortex XDR、CrowdStrike Falcon、SentinelOne)

✅ 开启防火墙,限制局域网内的 SMB 连接

✅ 避免下载 & 运行未知附件(邮件钓鱼是常见传播方式)

WannaCry 变种

WannaCry 爆发后,出现了多个变种:

- WannaCry 2.0:改进加密逻辑,规避杀毒软件检测

- WannaCry++:加入新的传播方式,如 RDP 爆破

- NotPetya(假 WannaCry):伪装成勒索软件,实际是 破坏性 Wiper 病毒

终结 WannaCry 的“意外”

🔹 安全研究员 Marcus Hutchins(@MalwareTech) 发现 WannaCry 内置了一个 “Kill Switch”(自毁机制)

🔹 WannaCry 在运行时会尝试访问:

http://iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

🔹 如果该域名存在,WannaCry 就会 停止运行

🔹 Hutchins 购买该域名后,成功阻止 WannaCry 传播

🔹 然而,后续变种移除了 Kill Switch,导致部分设备继续感染

恢复文件 的可能方法

1. 检查是否仍可解密

(1)如果勒索软件未删除加密密钥

有时,勒索软件的加密实现存在漏洞,可以通过解密工具恢复文件: ✅ 尝试解密工具(适用于部分早期变种):

🔹 WannaKiwi(适用于 Windows XP/7)

🔹 WannaCry File Restorer(尝试解密文件)

2. 利用“影子备份”恢复

Windows 可能自动创建了 影子副本(Shadow Copy),可以尝试恢复:

(1)使用 Windows 还原点

- 右键点击被加密的文件夹 → 选择 属性

- 切换到 “以前的版本” 选项卡

- 选择一个未加密的版本 → 点击 还原

(2)使用 vssadmin 命令

在 管理员权限 的 CMD 中输入:

vssadmin list shadows

如果看到有可用的快照,可使用:

wmic shadowcopy call restore "C:\"

恢复整个 C 盘的影子备份。

3. 使用数据恢复软件

如果 WannaCry 删除了原始文件,可以尝试数据恢复软件: ✅ Recuva(支持 NTFS、FAT 文件恢复)

✅ EaseUS Data Recovery(支持完整磁盘扫描恢复)

✅ R-Studio(高级数据恢复工具)

注意:尽量 不要向磁盘写入新数据,否则可能会覆盖被删除的文件。

4. 断网 & 防止二次加密

1️⃣ 立即断开网络(防止蠕虫传播到其他设备)

2️⃣ 使用杀毒软件扫描(如 火绒、ESET、Kaspersky)

3️⃣ 阻止 SMB 端口(445),防止继续感染

5. 彻底重装系统(最后手段)

如果以上方法都无法恢复文件,建议格式化系统 & 重装 Windows,并 从备份恢复数据。

6. 预防措施(防止再次感染)

✅ 安装 Windows 补丁(MS17-010),防止 SMB 漏洞被利用

✅ 关闭 SMBv1 协议:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

✅ 定期备份文件(本地 + 云存储)

✅ 使用安全软件(如 EDR、XDR)防御未来攻击

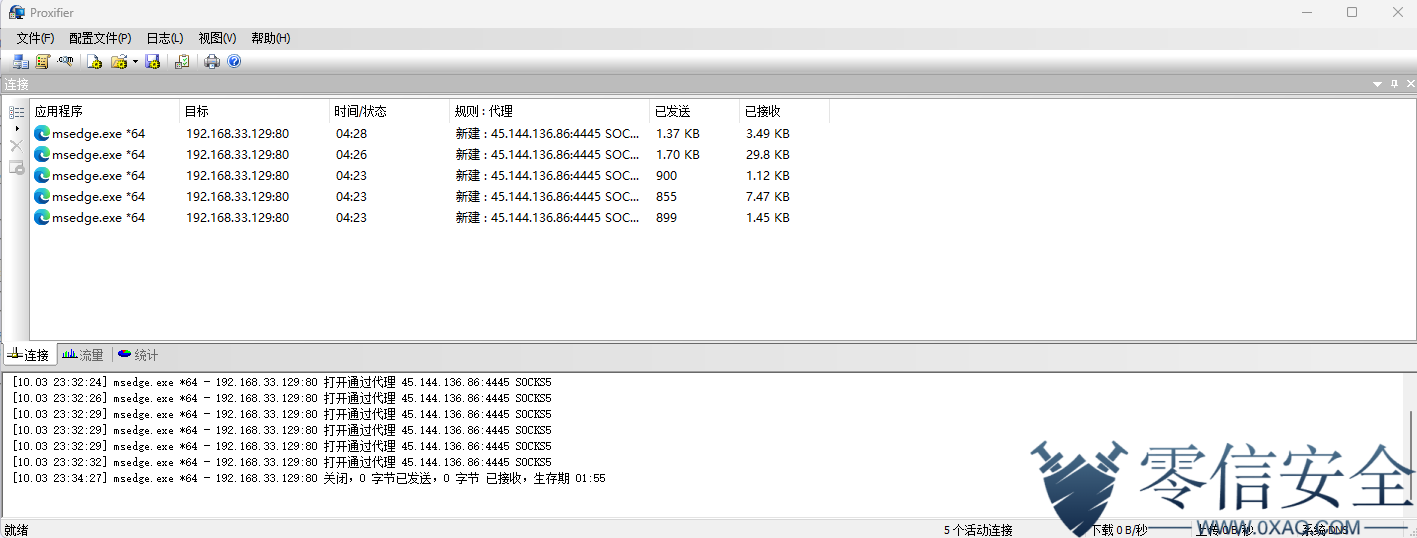

运行截图

![图片[1]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-1.png)

![图片[2]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-2.png)

![图片[3]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-3.png)

![图片[4]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-4.png)

![图片[5]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-5.png)

![图片[6]-🦠WannaCry勒索软件样本🦠 - 🧑💻零信安全社区👩💻-🧑💻零信安全社区👩💻](https://0xaq-1301316901.cos.ap-guangzhou.myqcloud.com/wp-content%2Fuploads%2Ftencent%2Fimg%2F168%2F168-6.png)

暂无评论内容